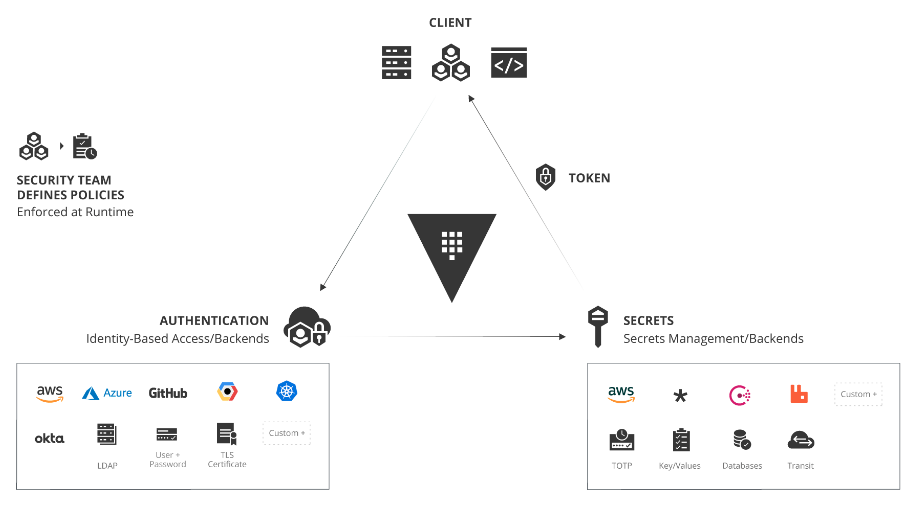

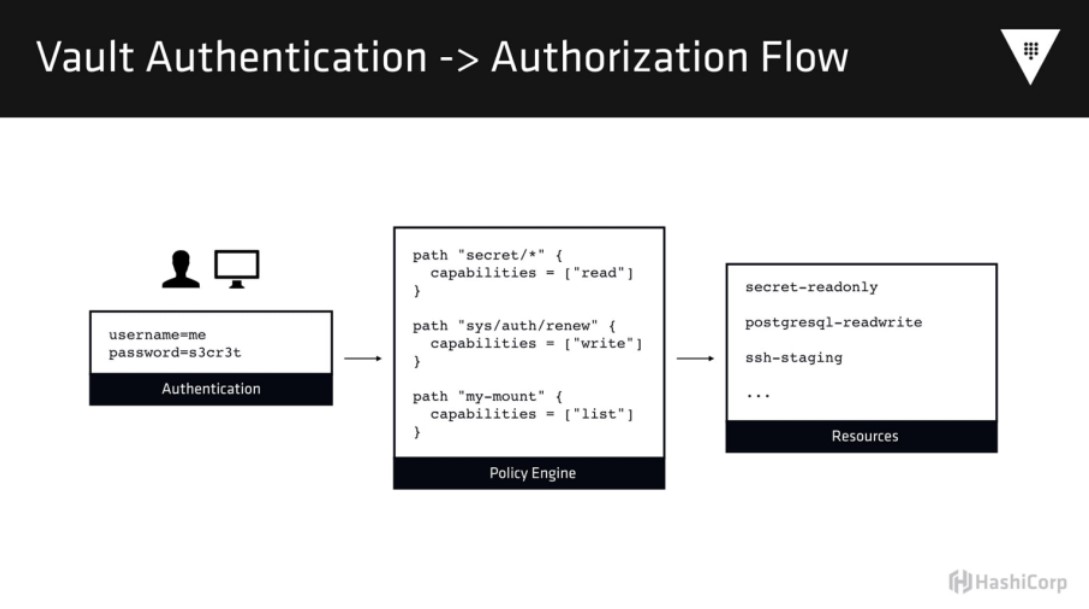

Vault 可以在动态基础架构中,保护、储存、控制对密码、证书、加密金钥和其他敏感性资料的访问。其安全模式基于访问身份与安全防护原则为依据,任何用户或机器都必须经过身份验证,借此定义他们能做的事情。

100+

可整合的云与 App

10,000+

每日产出金钥

90%

机密管理的时间减少

为什么选择 Vault

降低数据暴露风险

透过单一工作流和 API,使用 Vault 的集中管理和加密金钥,对传输中和静止的敏感性资料进行加密

降低漏洞攻击风险

将机密资讯集中在 Vault,并以身份为标准严格控制访问

提高生产效率

开发团队能够在应用程式交付过程中自动使用机密, 并透过单一 API 以编程方式保护敏感性资料,以一致的工作流及加密标准提高生产力

Vault 工作流程

1

Adopt -

采用中心化的机密管理方式来减少机密暴露的风险

2

Build -

建立企业支援的机密管理系统,实现应用程式交付的自动化,并以编程方式快速消化机密

3

Standardize -

透过加密工作负载将 Vault 标准化为软体即服务(Vault as a service)

4

Innovative -

透过更进阶的资料安全工作负载来保护最敏感的机密资讯

Vault 使用场景

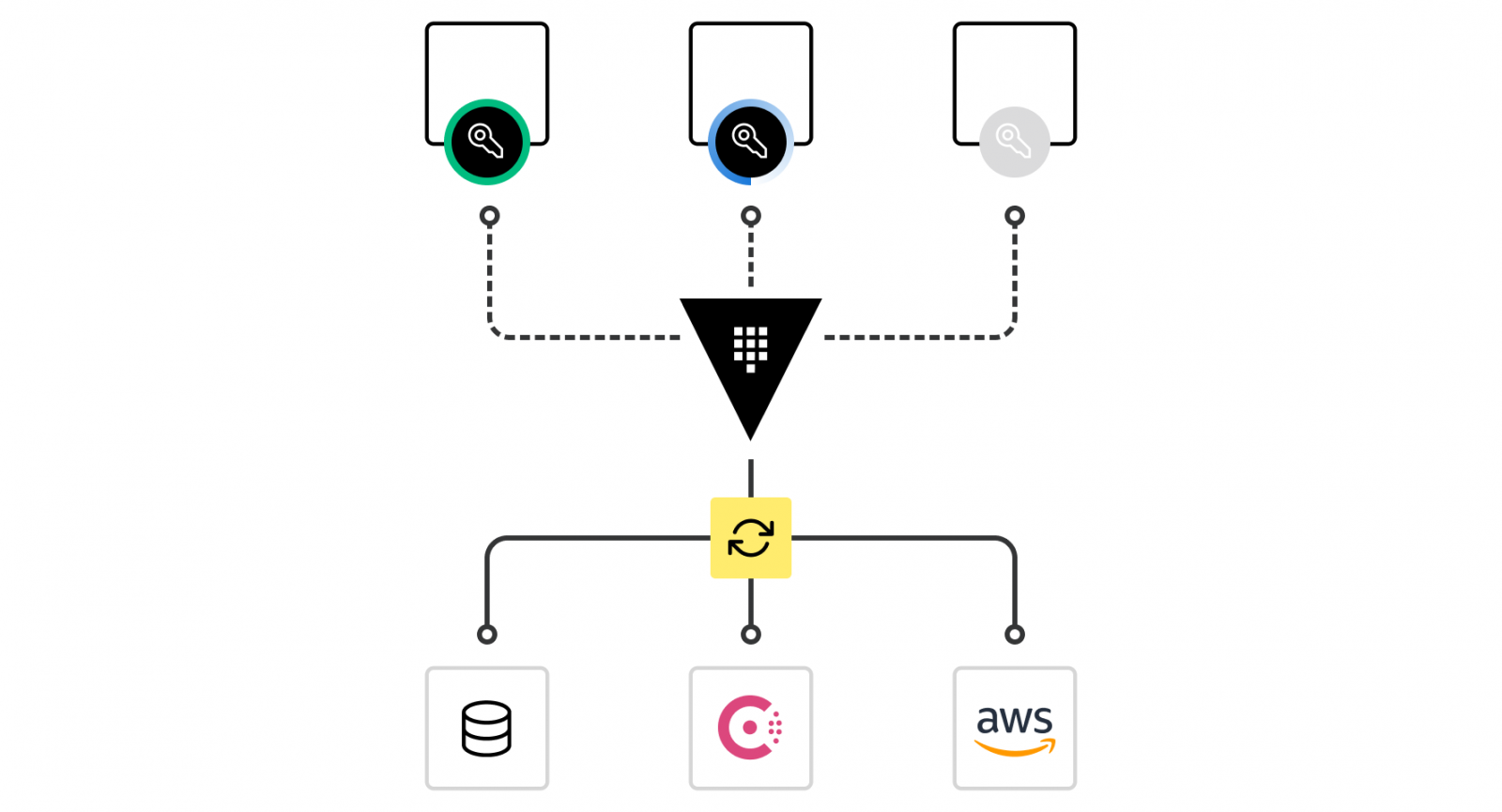

机密管理

集中存储、访问和分发动态机密,像是权杖、密码、证书、加密金钥

- 机密存储 Vault Secret Engines

无需部署复杂的系统,就能安全的存取凭据、金钥和其他类型的机密 - 动态机密 Dynamic Secrets

Vault 给予动态权杖(而非凭据)来保证访问的安全性

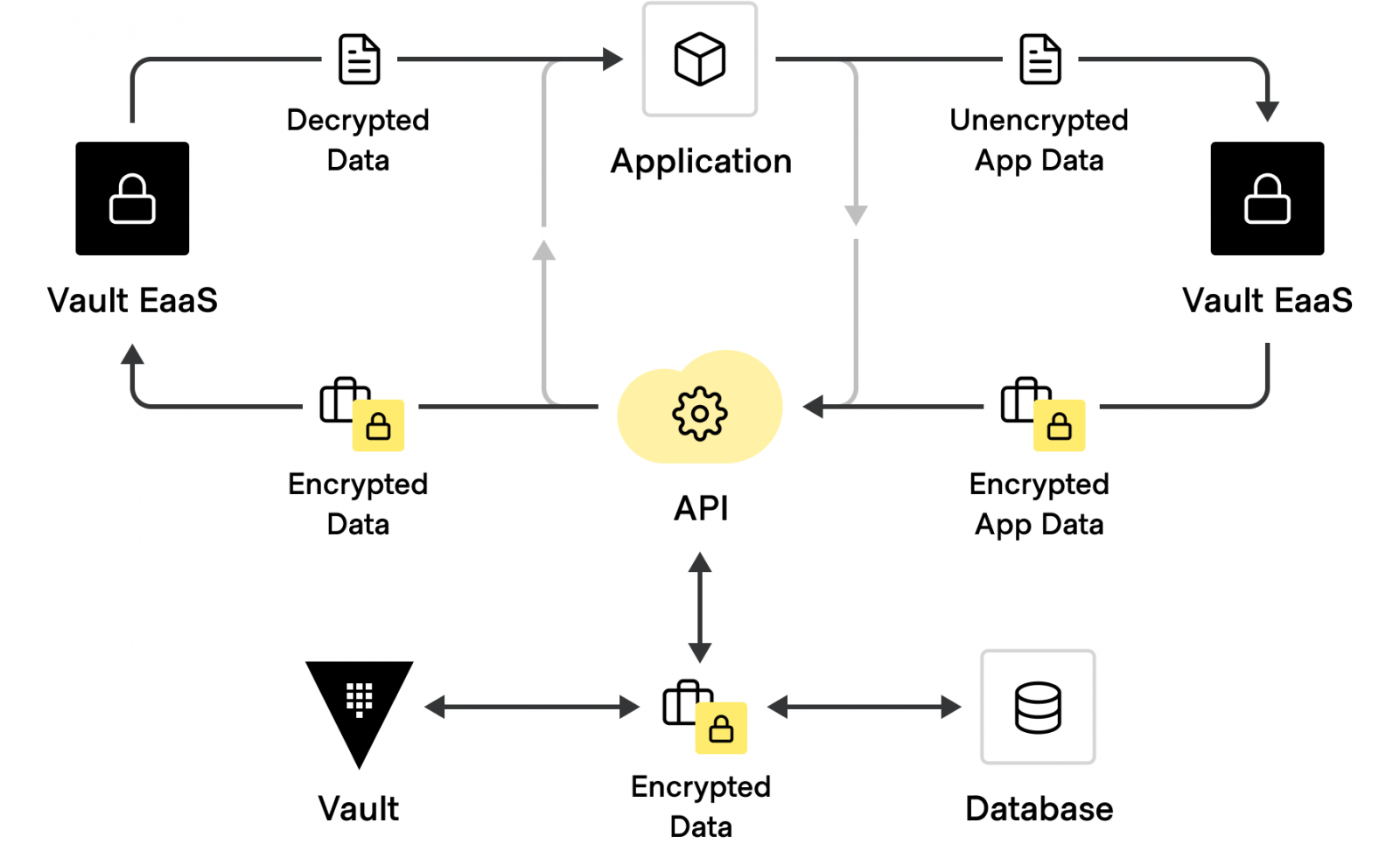

应用程式资料加密

透过集中的金钥管理和用于加密/ 解密资料的API 确保应用程式资料的安全

- API-driven encryption

使用 Transit 加密引擎来处理加密、解密应用程式资料及加密签名,可以让使用者和应用程式在没有金钥管理基础架构的情况下执行加密工作负载 - Encryption key rolling

在分散式基础设施中更新和滚动金钥,同时保留解密加密资料的能力

存取控制

- 透过访问控制表 (ACL) 以一行程式码控制多个凭证和应用程式的RBAC (基于角色的访问控制)

- 使用哨兵策略 (Sentinel policy) 进一步要求用户通过指定的身份验证方法来进行连接或访问特定机密