漏洞描述

Apache Log4j2是一款優秀的Java日誌框架。阿里雲安全團隊早前發現並報告了Apache Log4j2遠端代碼執行漏洞。由於Apache Log4j2某些功能存在遞迴解析功能,攻擊者可直接構造惡意請求,觸發遠端代碼執行漏洞。漏洞無需特殊配置,經阿里雲安全團隊驗證,Apache Struts2、Apache Solr、Apache Druid、Apache Flink等均受影響。2021年12月10日,阿里雲安全團隊發現 Apache Log4j 2.15.0-rc1 版本存在漏洞,請及時更新至 Apache Log4j 2.15.0 正式版本。阿里雲應急回應中心提醒 Apache Log4j2 用戶儘快採取安全措施阻止漏洞攻擊。

漏洞評級

CVE-2021-44228 Apache Log4j 遠端代碼執行漏洞 嚴重

影響版本

Apache Log4j 2.x < 2.15.0

阿里雲服務應對

阿里雲三重檢測指南

1. 雲上流量檢測:雙重防護

Web應用防火牆規則更新

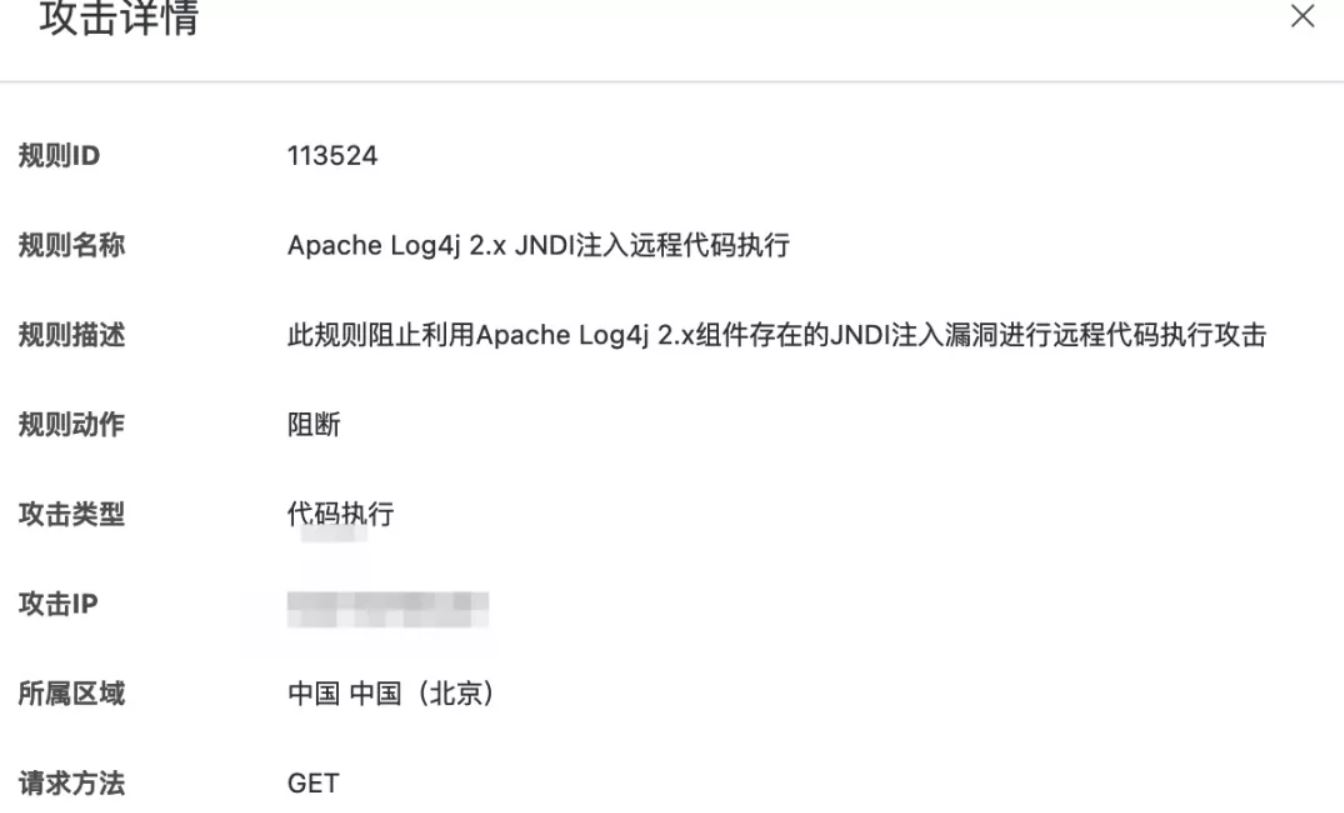

面對漏洞的來勢洶洶,Web應用防火牆作為流量防控先鋒軍,在原有規則上已具備JNDI注入防護能力,目前已更新對Apache Log4j 2.x的JNDI注入利用的增強防護規則。

雲防火牆雙向攔截

阿里雲雲防火牆也已完成規則更新,可對利用Apache Log4j2 遠端代碼執行漏洞發起的dnslog訪問、反彈shell、jndi注入等攻擊,以及此漏洞的探測結果外聯行為等即時檢測,並及時進行攔截。

2. 阿里雲雲上RASP:天然防護

不同于傳統基於流量特徵的防禦方式,RASP(Runtime Application Self-Protection)作為一款基於行為和應用運行時上下文的防禦產品,不會陷入特徵窮舉,而更加關注「正常基線」,即一個應用的正常使用行為有哪些,如果這個行為(如命令執行)不屬於該功能的正常操作,則會進行攔截。

而此次的Log4j2漏洞,作為一款日誌框架,相比起記錄日誌等類型的正常行為,進行命令注入、執行,本身就是一個明顯的異常行為。RASP在預設規則下,會攔截掉所有因反序列、JNDI注入導致的命令執行、任意檔讀取、惡意檔上傳等危險行為。此次漏洞,系Log4j2的JNDI功能造成的命令執行漏洞,完全處在RASP覆蓋場景之中,無需新增規則也能預設防禦。

如需更多資訊,可查看:ARMS應用安全接入幫助

3. 雲安全中心:一鍵漏洞檢測

在流量側進行的漏洞發現與阻斷防禦,都是為最終修復漏洞爭取寶貴的時間。阿里雲雲安全中心應用漏洞模組已支援一鍵檢測

阿里雲安全建議

修復升級

- 排查應用是否引入了Apache log4j-core Jar包,若存在依賴引入,且在受影響版本範圍內,則可能存在漏洞影響。請儘快升級Apache Log4j2所有相關應用到最新的 log4j-2.15.0 版本,相關連結: https://logging.apache.org/log4j/2.x/download.html

- 升級已知受影響的應用及組件,如 spring-boot-starter-log4j2/Apache Struts2/Apache Solr/Apache Druid/Apache Flink

- 臨時緩解方案。可升級jdk版本至6u211 / 7u201 / 8u191 / 11.0.1以上,可以在一定程度上限制JNDI等漏洞利用方式。對於大於2.10版本的Log4j,可設置 log4j2.formatMsgNoLookups 為 True,或者將 JndiLookup 類從 classpath 中去除,例如 zip -q -d log4j-core-*.jar org/apache/logging/log4j/core/lookup/JndiLookup.class

安全建設

- 盡可能杜絕對外開放埠,加強對企業內部應用的證書驗證管控,最大可能減少外網攻擊面;

- 在外網開啟Web應用防火牆+RASP組合,採取基於行為和應用運行時上下文的防禦產品;

- 在安全配置評估中,嚴格控制開源軟體安全,並自建內部安全版本庫,及時更新;

- 建立多層檢測防禦體系,採用內網多層隔離,並全面提升威脅檢測能力。

30天安全產品試用與諮詢

如遭遇攻擊,可以點選連結填寫表格30天安全產品試用與諮詢或直接與我們聯繫,申請獲得免費DDoS防護、WAF、雲安全中心、安全交付內容試用和安全諮詢。